دست داشتن MuddyWater و واجا در سلسله حملات سایبری لو رفت!

نقش گروه Muddywater در عملیاتهای سایبری علیه بخشهای مختلف در حوزه ارتباطات، دفاع، حکومت محلی و نفت و گاز افشا شد. گروه Muddywater که تحت فرمان وزارت اطلاعات جمهوری اسلامی ایران عمل میکند، بدین دلیل در سال 2017 نامگذاری شد که در ابهامآفرینی و به قول معروف گلآلود کردنِ آبها پیرامون سلسله حملات سایبری که در آن سال رخ داده بود، نقش کلیدی را ایفا کرد.

گروه Muddywater از همان آغاز به کارش به ضعف در رعایت پرتکلهای امنیتی معروف بوده است که از نمونههای مشاهده شده میتوان به این موضوع اشاره کرد که کدنویسی این گروه به شدت شلخته است به حدی که متخصصان امنیت اطلاعات بارها توانستهاند به راحتی و با نگاهی ساده به کد بدافزارهای این گروه، تکنیکها و ابزارهای متداول اعضای گروه را دریافته و شناسایی کنند و بدین وسیله آنها را به این گروه ربط دهند. ما هم پس از دریافت اطلاعی از منبعی که ترجیح داد نامش فاش نشود، توانستیم چندین آی پی مرتبط با این گروه را شناسایی کنیم که بعضی درگاههایشان باز و غیر امن بودند که این امر از بیتجربگی و ناپختگی اعضای این گروه حاکی است.

اداره تحقیقات فدرال آمریکا (اف بی آی) چند روز پیش هشدار داد گروه Muddywater اکنون گونه جدیدی بدافزارها را به کار گرفته است. در اعلامیه اف بی آی به ابزارهای مختلف مورد استفادۀ این گروه اشاره شد، از جمله Powgoop، SmallSieve، Canopy، Mori،POWERSTATS،SurveyScript و بکدُر جدید Powershell که تا پیش از این شناسایی نشده بود. اف بی آی در ادامه گزارش خود ضمن روشهای متداول این گروه سایبری و آی پیهای مرتبط با آن،، به شرح شیوه عمل بدافزارها و چگونگی بکارگیری آنها توسط Muddywater نیز پرداخت و تمهیداتی را برای پیشگیری از حملات سایبری ارائه کرد.

گروه Muddywater: هکرهای نخبه ایران؟

گروه Muddywater بر خلاف سایر گروههای هک ایرانی نه به دلیل حملات اختلالی و مخرب بلکه به دلیل عملیاتهای جاسوسی مستمر شهرت یافته است. به گفته ویکرام ثاکور، مدیر فنی شرکت سیمنتک، «عوامل این گروه کاملاً بر کار خود متمرکز هستند. از آسیبپذیریهای روز صفر برای دستیابی به اهداف تعیین شده استفاده نمیکنند؛ بلکه با بکارگیری ترکیبی از روشهای معمولی و متداول به همراه بدافزارهای سفارشی خودشان به محیطهای مورد نظر نفوذ کمرده و دادههای دلخواه را از آنجا استخراج میکنند و مستقیم به سراغ هدف بعدی میروند.»

بر اساس ارزیابی متخصصان امنیت سایبری، به نظر میرسد این گروه همچنان در حال توسعه و تکامل است. این گروه شیوه کار و تکنیکهای خود را بنابر نیاز تغییر میدهد. گروه Muddywater با وجود بررسیهای متعددی که نتایج آنها در مطبوعات و رسانههای مختلف انتشار یافته است، فقط به صورت رفته رفته و برنامهریزی شده ابزارها و تکنیکهای خود را اصلاح و تغییر میدهد. در ضمن کار این گروه همانند بسیاری از گروههای هک ایرانی نسبت به گروههای هک سایر کشورها از پیشرفتگی و پیچیدگی فنی کمتری برخوردار است. از طرف دیگر فقدان پختگی و توانایی این گروه از لحاظ فنی مانع کارشان نشده و پشتکار زیاد عوامل آن سبب شده که این گروه به اهداف خود برسد. البته ممکن است گاف اخیر که دست داشتن این گروه در حملات به بخشهای حساس مختلفی را رو کرد، طاقت کارفرمایشان یعنی وزارت اطلاعات را طاق کند؛ به هر حال بیدقتی و شلختهکاری Muddywater مسلماً باعث روسیاهی این گروه و واجا شده است.

گزارشهای پیشین خبرگزاری سایبری ایران اینجا قابل مشاهده است.

درباره Muddywater بیشتر بدانید:

گروه Muddywater چیست؟

گروه Muddywater از گروههای سایبری زیرمجموعه وزارت اطلاعات جمهوری اسلامی است که سال 1397 فعالیت خود را آغاز کرد و به استفاده از ابزارها و تکنیکهای متعدد و متنوعی در عملیاتهایش مشهور است. این گروه در میان جامعه امنیت سایبری به نامهای مختلفی شناخته شده است از جمله Static Kitten، Seedworm، Earth Vetala و Mercury. کانون اصلی فعالیتهای این گروه کشورهای منطقه خاور میانه است اما با این حال گاهی به کشورهای دیگری از جمله هند و آمریکا نیز حمله کرده است. ویژگیهای حملات Muddywater عبارتند از:

- استفاده از بکدُر مرحله اولی مبتنی بر Powershell به نام Powerstats

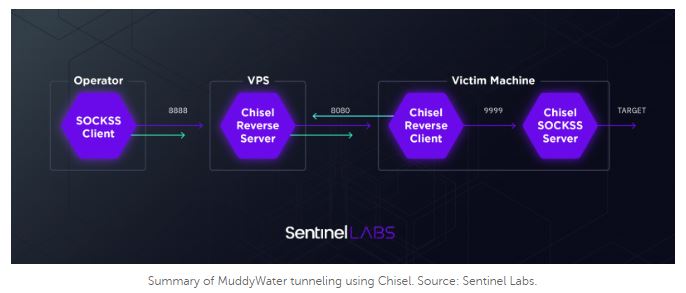

- بکارگیری روشهای تونلزنی

- استفاده از ابزارهای سفارشی برای نصب بدافزار در سمت هدف به منظور تسهیل مراحل بعدی عملیات

تاریخچه حملات سایبری Muddywater

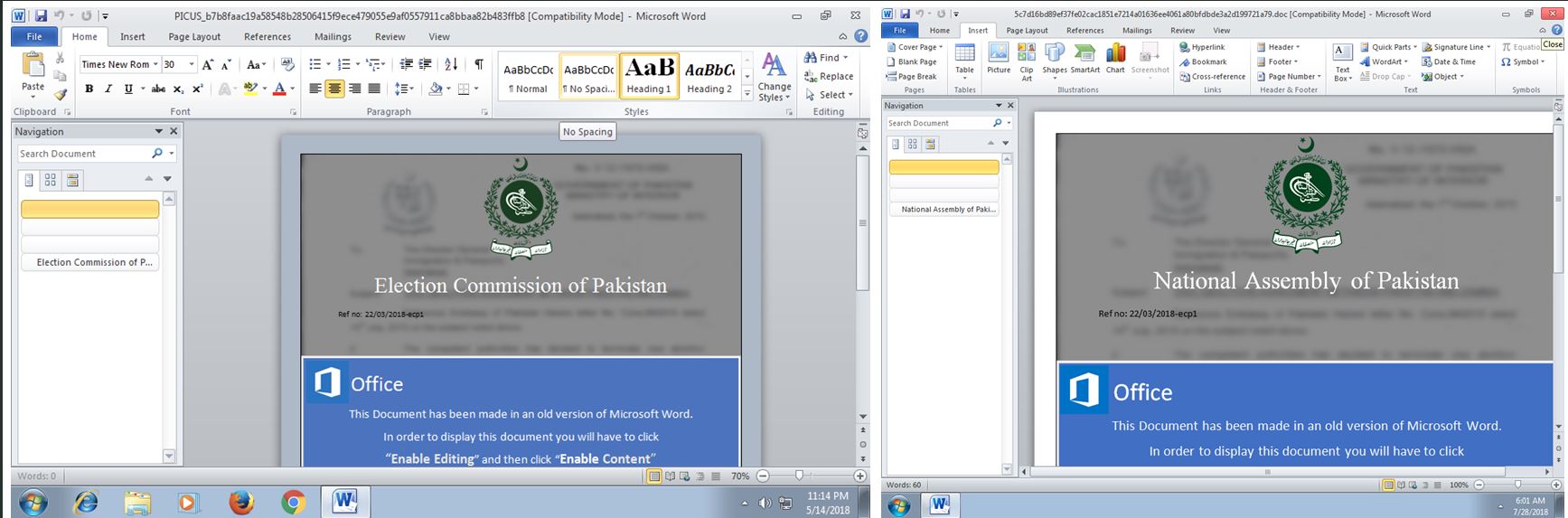

1396 / 2017م: شرکت پالو آلتو نتورکس از کشف مجموعهای فایلهای مخرب در نه کشور خبر داد. از جمله کشورهای مورد هدف این حمله، عربستان سعودی، عراق، اسرائیل، هند، گرجستان و آمریکا بودند. فایلهای کشف شده به فایلهایی شباهت زیادی داشتند که در کامپیوترهای متعلق به دولت عربستان سعودی شناسایی شده بود، البته با تغییرات اندکی بر اساس منطقه هدف؛ به عنوان مثال این گروه با جا انداختن لوگوی ادارات حکومت محلی توانست کاربران را به دور زدن پروتکلهای امنیتی متقاعد کند.

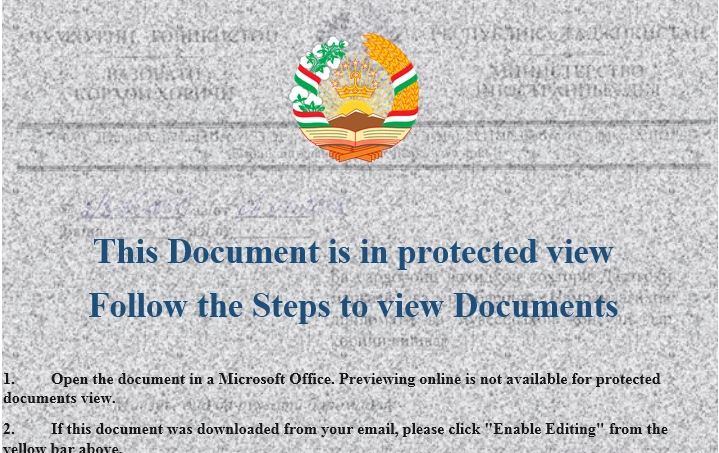

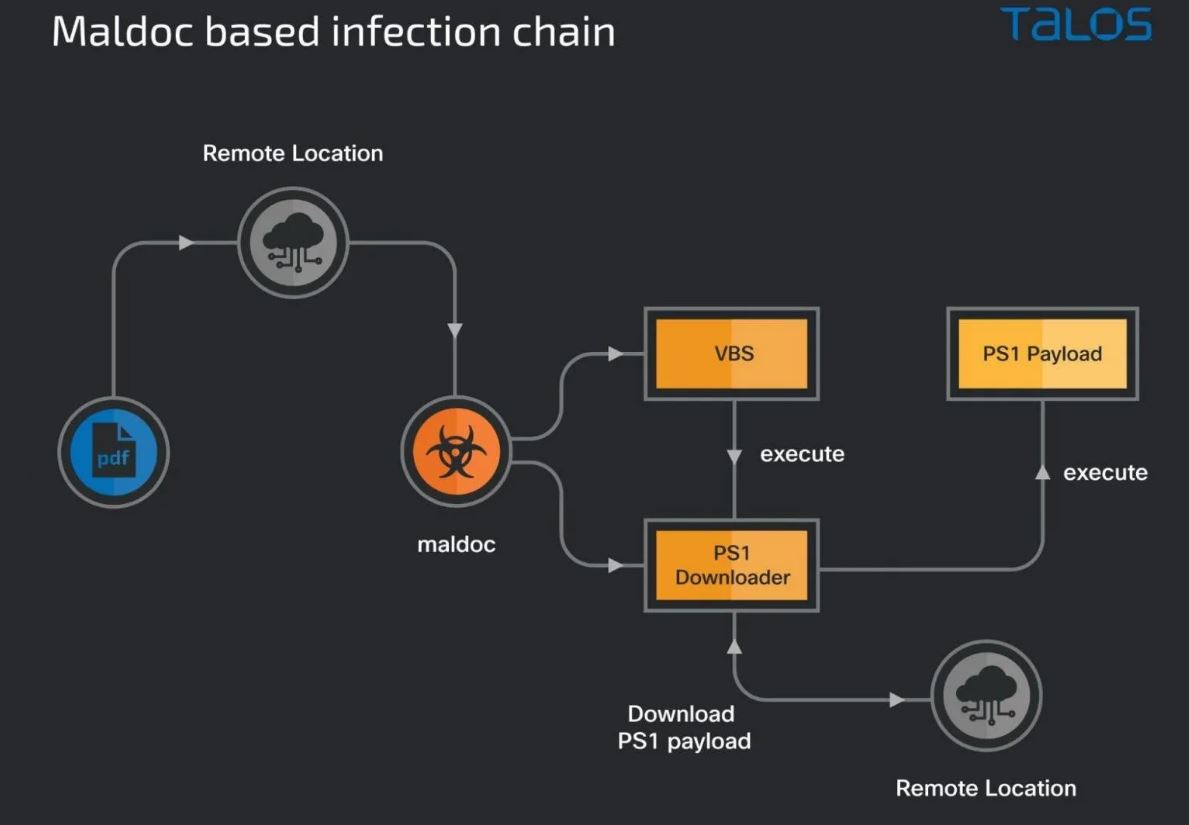

1397 / 2018م: گروه Muddywater در سلسله حملات مشابهی سازمانهایی در ترکیه، پاکستان و تاجیکستان را مورد هدف حمله قرار داد. در این دور از عملیات هکرها فایلهایی با مشخصات و لوگوی نهادهای دولتی جمهوری تاجیکستان را برای کاربران فرستادند. محققان شرکت ترند مایکرو محتوا و نام فایلهایی به زبان تاجیکی کشف نمودند که برای کارمندان ادارات دولتی و شرکتهای ارتباطاتی ارسال شده تا به روش مهندسی اجتماعی کاربران هدف به اجازه دادن به اجرای ماکروها و فعالسازی پیلودهای مخفی متقاعد شوند. بعضی پیلودها در محتوای فایلها جاسازی شده بود و این در حالی است که برخی دیگر پس از کلیک بر روی لینک از اینترنت دانلود میشدند.

1397 / 2018م: حمله گروه Muddywater به قربانیهای لبنانی و عمانی شناسایی شد. شیوه حملات از این قرار بود که فایلهایی با ظاهر رزومه به وسیله دامنههای آلوده شبیه دامنههای دادگستری لبنان و عربستان سعودی برای کاربران ارسال شد و به محض فعالسازی ماکروها توسط کاربر هدف، پیلودهای دیگری فعال شده و سیستم قربانی را به خود آلوده نمودند.

1398 / 2019م: تعداد زیادی فایلها با هدف فیشینگ به سازمانهای دولتی، نظامی، دانشگاهی و ارتباطاتی در کشورهای اردن، ترکیه، جمهوری آذربایجان و پاکستان ارسال شد. همانند حملات قبلی، مبنای این حمله مهندسی اجتماعی بود. این دفعه اما محققان شرکت سکیورلیست اشتباهات امنیتی-عملیاتی مهاجمان را متوجه شده و این امر کلیدی بود برای رمزگشایی از حملات بعدی زیرا که Muddywater همان اشتباهاتی را که در حملات مذکور مرتکب شد، تا به امروز نیز همچنان تکرار میکند.

1398 / 2019م: گروه Muddywater گروههای کُردی و سازمانهای نظامی و دفاعی ترکیهای را هدف قرار داد. بردار اصلی حمله، ایمیلهایی با فایلهای ورد ضمیمه آلوده بوده که در ذیل نمونهای از ایمیلی را که برای حزب کرد ارسال شد، مشاهده مینمایید. تصویر تاری که میبینید، نمونهای از فایل جعلی ادعایی دولت اقلیم کردستان عراق است که در آن از کاربر خواسته میشود به منظور رفع مشکل تاری تصویر و مشاهده محتوای فایل ضمیمه حالت Protected view را غیر فعال کند که البته با این اقدام، ماکروی مجرب فعال و اجرا میشود.

1399 / 2020م: حمله Muddywater به دهها از نهادهای دولتی و ارتباطاتی عراق، کویت، ترکیه و امارات شناسایی شد. هدف این عملیات، استخراج دادهها از سازمانهایی بود که حمله به آنها موفقیتآمیز بود. در این حملات برای اولین بار مشاهده میشود که این گروه از ابزار جدیدی به نام PowGoop برای تسهیل نصب بدافزارهای بیشتری بر روی سیستم و سپس استخراج دادهها از شبکه، استفاده میکند. در این مدت بود که ابزارهای اسکریپت از نوع Powershell را کنار گذاشت و از پیلودهای سفارشی .net و C++ دوری گرفت.

1400 / 2021م: فرماندهی سایبری آمریکا در پی حمله گروه Muddywater به سامانههای دولتی و ارتباطاتی ترکیه این گروه را به وزارت اطلاعات جمهوری اسلامی مربوط دانست. از ابزارها و شیوههای به کار رفته در حمله به شبکههای دولتی و ارتباطاتی ترکیه همانند حملات پیشین که توسط این گروه مرتکب شده بود، میتوان به استفاده از فایلهای پی دی اف و افیس آلوده به عنوان بردار اصلی حمله اشاره کرد که در این مورد، فایلهای ارسالی ظاهر مدارک و اسناد رسمی وزارتخانههای بهداشت و کشور ترکیه داشتند. هنگامی که فایل آلوده توسط کاربر باز میشد، لودری مبتنی بر Powershell مشغول کار میشد تا شرایط نفوذ و دسترسی گستردهتری برای هکرهای Muddywater فراهم سازد و سپس اسکریپت Powershell دومی که در متادادههای فایل آلوده نهفته بود اسکریپت سومی را دانلود میکرد که در نهایت بر کامپیوتر هدف اجرا میشد. در این حمله برای اولین بار استفاده از کاناری توکنز (توکنهای قناری) توسط این گروه جهت ردیابی آلودگیهای موفقیتآمیز و پرهیز از سامانههای پایشس آلودگی و شناسایی موارد مسدود شدن سرورهای میزبان پیلودها، مشاهده گردید.

در مجموع از سال 1396 تا کنون این گروه حملات هک و نفوذ موفقیتآمیزی علیه دست کم 130 فرد در بیست سازمان و نهاد در سراسر دنیا را انجام داده است.