چارمینگ کیتن برای حمله به اهدافی در برزیل، اسرائیل و امارات از بکدر جدید «اسپانسور» استفاده میکند

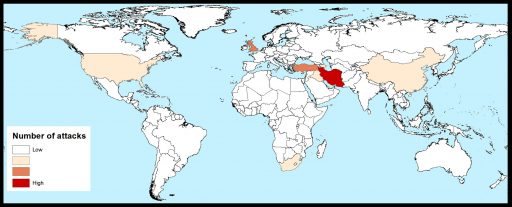

گروه هکری ایرانی موسوم به «چارمینگ کیتن» وابسته به سازمان اطلاعات سپاه پاسداران، به موج تازهای از حملات سایبری منسوب شده است. در این سلسله حملات، این گروه از یک بکدر بکلی تازه به نام اسپانسور «Sponsor» استفاده میکند تا اهدافی در کشورهای برزیل، اسرائیل و امارات متحده عربی را مورد حمله قرار دهد.

به گزارش شرکت امنیت سایبری ESET که این حملات را کشف کرد، به نظر میرسد اهداف آن، سازمانهای آموزشی، دولتی و بهداشتی و فعالان حقوق بشر و روزنامه نگاران در کشورهای نامبرده است.

تا به حال دست کم ۳۴ قربانی بکدر «اسپانسور» شناشایی شده اند و اولین مورد در ماه سپتامبر سال ۲۰۲۱ میلادی ثبت شد.

یکی از محققین شرکت ESET در این باره اظهار نظر کرد «این بکدر از فایلهای کانفیگ ذخیره شده روی دیسک استفاده میکند.» و افزود «این فایلها به طور محرمانه از طریق فایلهای بچ فعال میشوند و به گونهای طراحی شده اند که با داشتن ظاهر معمولی و غیر مخرب میتوانند از برنامه آنتی ویروس فرار کنند.»

این کمپین که بعنوان «Sponsoring Access» شناخته میشود از آسیبپذیریهایی که در سرورهای مایکروسافت اکسچنج قبلاً شناخته شده بود بهره برداری میکند تا دسترسی به شبکه قربانی را مهیا کند. گفتنی است که در ماه نوامبر سال گذشته این روش حمله در اطلاعیهای که از سوی آمریکا، انگلیس و استرالیا منتشر شد، اعلام شده بود.

علاوه بر این، گزارش شده است که این گروه به یک شرکت ناشناس اسرائیلی که مدیریت یک سایت بازاریابی بیمه را به عهده دارد، نفوذ و به این بکدر آلوده کرده بود و در حین این حمله و در طی ماههای بعدی، بارویروسها را مانند Powerless، Plink و Merlin نصب و اجرا میکرد.

این محقق در مرود Merlin تشریح کرد که ابتدا این بارویروس یک Microsoft Reverse Shell را فعال میکند که به یک سرور فرمان و کنترل متصل است و سپس چند فایل در شبکه نصب میشوند که بوسیله آنها هکرها میتوانند بکدر «اسپانسور» را اعمال کنند.

جالب است بدانید که ایبن بکدر در زبان برنامه نویسی ++C طراحی شده است و میتواند فرمانها را از راهدور اجرا و اطلاعات راجع به سرور آلوده شده را جمعآوری کند. بنظر میرسد که این گروه به کار خود از جمله عملیات اسکن و بهره برداری ادامه خواهند داد و ابزارهای جدید و پیشرفتهتری را به انبار خود اضافه نماید.